- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Viimati modifitseeritud 2025-01-22 17:23.

Null usaldust on turvalisus kontseptsioon keskendus veendumusele, et organisatsioonid ei peaks automaatselt usaldada midagi selle perimeetri sees või väljaspool ning selle asemel peab enne juurdepääsu andmist kontrollima kõike ja kõike, mis üritab selle süsteemidega ühendust luua. Ümberringi olev strateegia Null usaldust taandub, et mitte usaldada keegi.

Mis siis on Zero Trust turvamudel?

Null usaldust on turvamudel põhineb põhimõttel säilitada ranged juurdepääsukontrollid ja mitte usaldada vaikimisi kedagi, isegi neid, kes on juba võrgu perimeetris. Mis on IAM? Juurdepääsu kontroll. Usalduse nullturvalisus.

Tea ka, kuidas saavutada null usaldus? Siin on neli põhimõtet, mida teie ettevõte ja eriti teie IT-organisatsioon peavad järgima.

- Ohud tulevad nii seest kui väljast. See on ilmselt suurim nihe mõtlemises.

- Kasutage mikrosegmenteerimist.

- Kõige vähem privilegeeritud juurdepääs.

- Ärge kunagi usaldage, kontrollige alati.

Samamoodi, miks peavad kaasaegsed organisatsioonid kaaluma null-usaldusliku turvalisuse lähenemisviisi rakendamist?

Null usaldust aitab teil püüda pilve eeliseid paljastamata organisatsioon lisariskile. Näiteks krüpteerimisel on pilvekeskkondades kasutatavad ründajad ründavad sageli krüptitud andmeid võtmele juurdepääsu kaudu, mitte krüptimist rikkudes ja seega võtmehaldust on ülima tähtsusega.

Mis on null-usaldusvõrgud?

Null usaldust Arhitektuur, mida nimetatakse ka Null usaldusvõrk või lihtsalt Null usaldust , viitab turbekontseptsioonidele ja ohumudelile, mis ei eelda enam, et turvapiiril tegutsevaid osalejaid, süsteeme või teenuseid tuleks automaatselt usaldada, vaid peavad selle asemel kontrollima kõike ja kõike, mis proovib.

Soovitan:

Mis on see funktsioon, mis aitab s3 ämbris turvalisuse ja auditi tegevust jälgida?

AWS aitab turvalisuse ja auditi tegevust ämbris jälgida. See kaitseb kriitilisi andmeid juhusliku lekke eest. AWS pakub mitmesuguseid turvateenuseid, mis kaitsevad infrastruktuuri ja varasid

Mis tüüpi algoritmid nõuavad, et saatja ja vastuvõtja vahetaksid salajase võtme, mida kasutatakse sõnumite konfidentsiaalsuse tagamiseks?

Mis tüüpi algoritmid nõuavad, et saatja ja vastuvõtja vahetaksid salajase võtme, mida kasutatakse sõnumite konfidentsiaalsuse tagamiseks? Selgitus: Sümmeetrilised algoritmid kasutavad andmete krüptimiseks ja dekrüpteerimiseks sama võtit, salajast võtit. Seda võtit tuleb enne suhtlust eelnevalt jagada

Mis on füüsilise turvalisuse plaan?

Teie füüsiline turvaplaan peaks hõlmama teie keskkonda teenindavat hoonet, andmevõrku, keskkonnakontrolli, turvakontrolli ja telekommunikatsiooniseadmeid. Mõned ilmsemad valdkonnad, mida peaksite füüsilise turvaplaani koostamisel kaaluma, on järgmised: ? Tulekaitse/summutamise tüübid

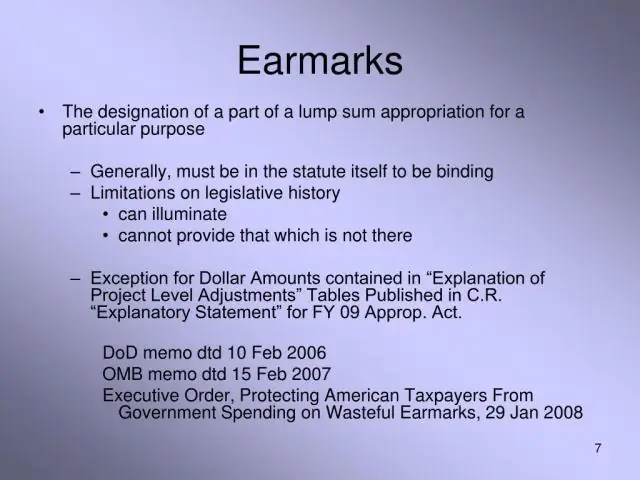

Mis on turvalisuse klassifikatsiooni juhendite DoD indeksi eesmärk?

Selle eesmärk on aidata välja töötada DoD 5200. 1-R lõikes 2-500 nõutud salastatuse juhendi iga süsteemi, plaani, programmi või projekti jaoks, millega kaasneb salastatud teave

Milliseid samme võtate serveri turvalisuse tagamiseks?

Turvaline side Kasutage turvalise FTP-d tavalise FTP asemel. Telneti asemel kasutage SSH-d. Kasutage turvalisi meiliühendusi (POP3S/IMAPS/SMTPS) Kaitske kõik veebihaldusalad SSL-iga (HTTPS). Kaitske oma veebivorme SSL-i (HTTPS) abil. Kasutage VPN-i, kui see on saadaval. Kasutage tulemüüre kõigis lõpp-punktides, sealhulgas serverites ja töölaudades