Sisukord:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Viimati modifitseeritud 2025-06-01 05:07.

Neid on erinevaid etapid mis on mures küberturvalisuse sissetung on: Recon. Sissetungimine ja loendamine. Pahavara sisestamine ja külgmine liikumine.

Inimesed küsivad ka, millist neist küberjulgeolekuohtude sissetungimise faasis ei arvestata?

Vastus teie küsimusele on ekspluateerimine. Ärakasutamine ei võeta arvesse küberturvalisuse ohu sissetungimise faasides . Ekspluateerimine on osa sellest oht rünnak arvutisüsteemi vastu, kuid see sõltub rohkem geograafilisest piirkonnast. Kui keegi üritab ära kasutada rakenduse või süsteemi nõrkust, mida nimetatakse ärakasutamiseks.

Seejärel tekib küsimus, milline on sissetungimisprotsess? Tuvastamissüsteem sissetungid on protsessi arvutisüsteemis või -võrgus toimuvate sündmuste jälgimine ja nende analüüsimine võimalike intsidentide märkide osas, mis on arvutiturbepoliitika, vastuvõetava kasutuse poliitika või standardsete turvatavade rikkumised või otsesed rikkumised.

Samuti teada, millised on küberrünnaku faasid?

Küberrünnaku seitse faasi

- Esimene samm - luure. Enne rünnaku alustamist tuvastavad häkkerid kõigepealt haavatava sihtmärgi ja uurivad parimaid viise selle ärakasutamiseks.

- Teine samm - relvastamine.

- Kolmas samm - kohaletoimetamine.

- Neljas samm - ärakasutamine.

- Viies samm - paigaldamine.

- Kuues samm - käsud ja juhtimine.

- Seitsmes samm - tegutsemine eesmärgi nimel.

Mis on küberturvalisusesse tungimine?

Võrk sissetung on mis tahes volitamata tegevus a arvuti võrku. Enamikul juhtudel neelab selline soovimatu tegevus muuks otstarbeks mõeldud võrguressursse ja ohustab peaaegu alati võrguressursse turvalisus võrgu ja/või selle andmete kohta.

Soovitan:

Millised on erinevad suhtluskanalid?

Peamisi kanaleid on kolm tüüpi. Ametlik suhtluskanal edastab organisatsioonilist teavet, nagu eesmärgid või poliitikad ja protseduurid, mitteametlikud suhtluskanalid on koht, kus teavet võetakse vastu pingevabas keskkonnas ja mitteametlik suhtluskanal, mida nimetatakse ka viinamarjapuuks

Millised ühendused on minu arvuti tagaküljel?

USB-pordid. Enamiku lauaarvutite puhul on enamik USB-porte arvuti korpuse tagaküljel. Üldiselt soovite nende portidega ühendada oma hiire ja klaviatuuri ning hoida eesmised USB-pordid vabad, et neid saaks kasutada digikaamerate ja muude seadmete jaoks

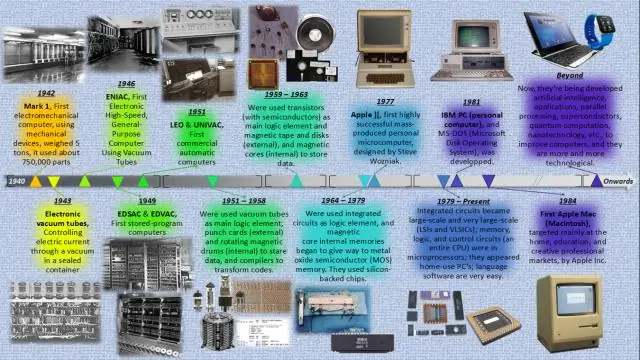

Millised on esimese ja teise põlvkonna arvutisüsteemide peamised väljundseadmed?

Esimene põlvkond (1940–1956) kasutas vaakumtorusid ja kolmas põlvkond (1964–1971) integraallülitusi (kuid mitte mikroprotsessoreid). Selle teise põlvkonna suurarvutid kasutasid sisendiks ja väljundiks perfokaarte ning massmälu jaoks 9-rajalisi 1/2-tolliseid magnetlindiseadmeid ja prinditud väljundi jaoks liiniprintereid

Millised on parimad peidetud spioonikaamerad?

Nuhkkaamera peidetud WiFi-pildiraam 1080P varjatud turvakaamera Öine nägemine ja liikumine… Spioonikaamera juhtmevaba varjatud WiFi-kaamera koos kaugvaatega, 2020. aasta uusim versioon 1080P HD lapsehoidja-/turvakaamera sisevideo… Täiendus koos mini-spioonikaameraga, juhtmevaba varjatud WiFi-kaameraga | [2020. aastal välja antud] Full HD 1080P heli

Millised on küberrünnaku faasid?

Küberrünnaku seitse faasi Esimene samm – luure. Enne rünnaku alustamist tuvastavad häkkerid kõigepealt haavatava sihtmärgi ja uurivad parimaid viise selle ärakasutamiseks. Teine samm – relvastamine. Kolmas samm – kohaletoimetamine. Neljas samm – ärakasutamine. Viies samm – paigaldamine. Kuues samm – käsud ja juhtimine. Seitsmes samm – tegutsemine eesmärgi nimel