- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Viimati modifitseeritud 2025-01-22 17:23.

Millisele teenusele või protokollile tugineb turvalise koopia protokoll, et tagada turvaliste koopiate edastamine volitatud kasutajatelt ? Turvalise kopeerimise protokoll ( SCP ) on harjunud turvaliselt kopeerida IOS-i kujutised ja konfiguratsioonifailid a SCP server. Selle teostamiseks SCP teeb kasutada SSH-ühendusi kasutajad autentitud läbi AAA.

Mis tüüpi algoritmid nõuavad vastavalt, et saatja ja vastuvõtja vahetaksid salajase võtme, mida kasutatakse sõnumite konfidentsiaalsuse tagamiseks?

Kaks populaarset algoritmid need on kasutatakse tagamaks et andmeid ei peatata ega muudeta (andmete terviklikkus), on MD5 ja SHA. AES on krüpteerimisprotokoll ja pakub andmeid konfidentsiaalsus . DH (Diffie-Hellman) on an algoritm see on kasutatud jaoks võtme vahetus . RSA on an algoritm see on kasutatud autentimiseks.

Seejärel tekib küsimus, millised kaks praktikat on seotud ruuteri operatsioonisüsteemide funktsioonide ja jõudluse turvamisega? (Valige kaks.)

- Paigaldage UPS.

- Hoidke ruuteri operatsioonisüsteemi kujutiste turvaline koopia.

- Keela vaikeruuteri teenused, mis pole vajalikud.

- Vähendage ruuterile juurdepääsuks kasutatavate portide arvu.

Teiseks, milline on IPS- ja IDS-seadmete tõhus juurutamine ettevõtte võrgus?

An IPS-i tõhus kasutuselevõtt / IDS on asetada an IPS otse piiriruuteri taga, et filtreerida sissetulev ja sealt väljuv liiklus ettevõtte sisemine võrku . IPS ja IDS tehnoloogiad võivad üksteist täiendada.

Kuidas toimub smurfi rünnak?

The Smurfi rünnak on hajutatud teenuse keelamine rünnak milles suur hulk Interneti-juhtsõnumiprotokolli (ICMP) pakette, millel on kavandatud ohvri võltsitud allika IP, edastatakse arvutivõrku, kasutades IP leviaadressi.

Soovitan:

Millisele vanuserühmale on LeapFrog mõeldud?

Tänu oma sihtrühmale ja sisule ning üldisele kasutusmugavusele on LeapPad 2 soovitatav lastele vanuses 2–10 aastat

Kuidas saada täielikku juurdepääsu teenusele Google Books?

Saate lihtsalt valida oma raamatu GooglePlay poest ja valida õige ostuprotseduuri. Seejärel saate selle lihtsalt alla laadida ja pääsete Google Booksis juurde kogu raamatule. P.S. Veenduge, et ostetav raamat sisaldab selle täisversiooni

Kuidas saada Google'i volitatud koolituspartneriks?

Kvalifitseeruge Google'i partneri staatuseks. Läbige Google Adsi sertifikaat. Täitke oma hallatud kontode kulunõuded. Näidake oma jõudlust, pakkudes tugevat klientide ja ettevõtte kasvu

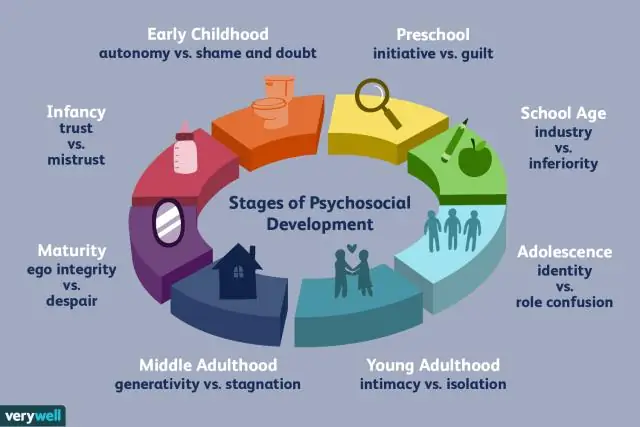

Millisele sotsioloogile omistatakse kasvu ja arengu kaheksa peamise etapi määratlemine?

Psühholoog Erik Erikson (1902–1994) lõi isiksuse arengu teooria, mis põhines osaliselt Freudi töödel. Kuid Erikson uskus, et isiksus muutub aja jooksul ja polnud kunagi päriselt valmis. Tema teooria sisaldab kaheksat arenguetappi, alustades sünnist ja lõpetades surmaga

Miks on Swift protokollile orienteeritud keel?

Miks protokollile orienteeritud programmeerimine? Protokollid võimaldavad rühmitada sarnaseid meetodeid, funktsioone ja omadusi. Swift võimaldab teil määrata need liidese garantiid klassi-, struktuuri- ja enum-tüüpidele. Ainult klassitüübid saavad kasutada põhiklasse ja pärimist